Зачем мошенникам онлайн-образование? Аферы в EdTech-офферах

Мошеннические скрипты установлены более чем на половине российских EdTech-сайтов. Как обнаружить кукистаффинг и что делать дальше — в новой «Битве за трафик».

EdTech — один из самых быстрорастущих рынков цифровой среды. Топовые игроки взращивают глобальные экосистемы, а новые компании растут как на дрожжах, привлекая с каждым годом всё больше инвестиций. Дополнительный триггер для кратного роста отрасли — пандемия: суммарная выручка ключевых российских компаний за второй квартал 2021 года составила более 15,3 млрд ₽, что на 25% больше, чем в первом квартале. По самым осторожным прогнозам экспертов, 2021 год завершится оценкой в 60 млрд ₽.

Сфера онлайн-образования — крупнейшая часть системы. Высокая конкуренция повлекла за собой рост рекламных бюджетов в CPA-канале и подготовила благодатную почву для мошенников. Про основные типы фрода, с которыми сталкиваются рекламодатели, мы писали здесь. Сегодня поговорим о кукистаффинге и о том, как и почему мошеннические скрипты заполонили офферы EdTech-компаний.

Предыстория

При анализе сайтов потенциальных клиентов мы стали всё чаще замечать наличие посторонних скриптов. С виду это были обычные коды, но, изучив их подробнее, мы поняли, что за ними маскируются фродовые ссылки. После интеграции с конкретным рекламодателем мы получили статистику, которая подтвердила наличие проблемы: у пользователей, пришедших с органического поиска или другого канала, через несколько секунд открывалась партнёрская ссылка. В этот момент происходила подстановка партнёрских utm-меток туда, где их изначально не было. Действие осуществлялось с помощью окна в iframe — документе, позволяющем загрузить одну веб-страницу внутри другой, что вызывало больше подозрений.

Мы решили пойти дальше: узнали, сколько рекламодателей имеют подобную проблему и собрали данные по СРА-офферам, то есть с оплатой за целевое действие.

Выводы оказались неутешительными: на российском рынке около 60% сайтов заражены фрод-скриптами.

Образование — новая мишень фродеров

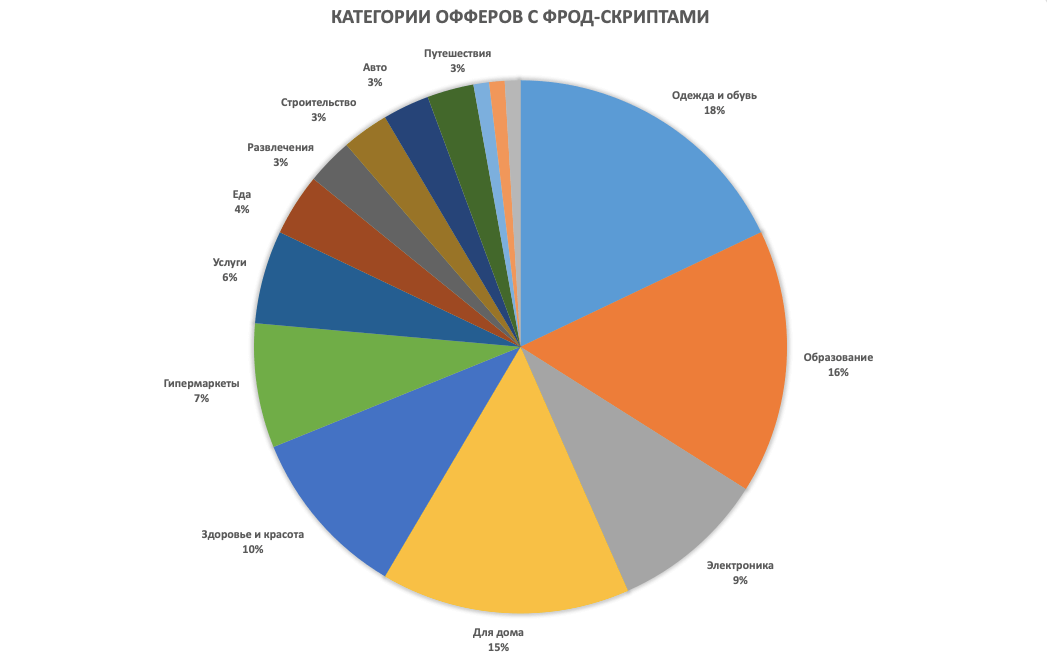

Ниже приведены категории сайтов, где были обнаружены мошеннические скрипты. На первом месте предсказуемо интернет-магазины одежды. К удивлению, вторым по популярности стало онлайн-образование.

Согласно статистике, как минимум 15 рекламодателей из категории «Образование» содержат фрод-скрипты, которые крадут бесплатный трафик. Вот их домены:

- skillbox.ru

- skillfactory.ru

- sektaschool.ru

- allright.com

- contented.ru

- ecolespb.ru

- gb.ru

- imba.ru

- productlive.io

- videoforme.ru

- school-xyz.com

- synergy.ru

- talentsy.ru

- tetrika-school.ru

- interra.bz

Сайты, попавшие в список, неизбежно становятся главными мишенями фродеров — из-за востребованности сферы. Мы не хотим дискредитировать бренды или их партнёров. Этот список и другие приведённые нами аргументы — способ обратить внимание на масштаб проблемы и сделать рынок более экологичным.

Важная оговорка: такой мошеннической схеме подвержены не только уже заражённые сайты, на которых стоят эти скрипты, но и чистые — без них. Первые (заражённые) сайты незаметно от пользователя открывают вторые (чистые) в фоновом режиме, тем самым загрязняя оба. Расскажем, как это происходит.

Механика работы

Обновлено 7.12.2021. Изображения, использованные далее в статье, были актуальны во время публикации материала. На текущий момент упомянутые нарушения на сайте рекламодателя устранены.

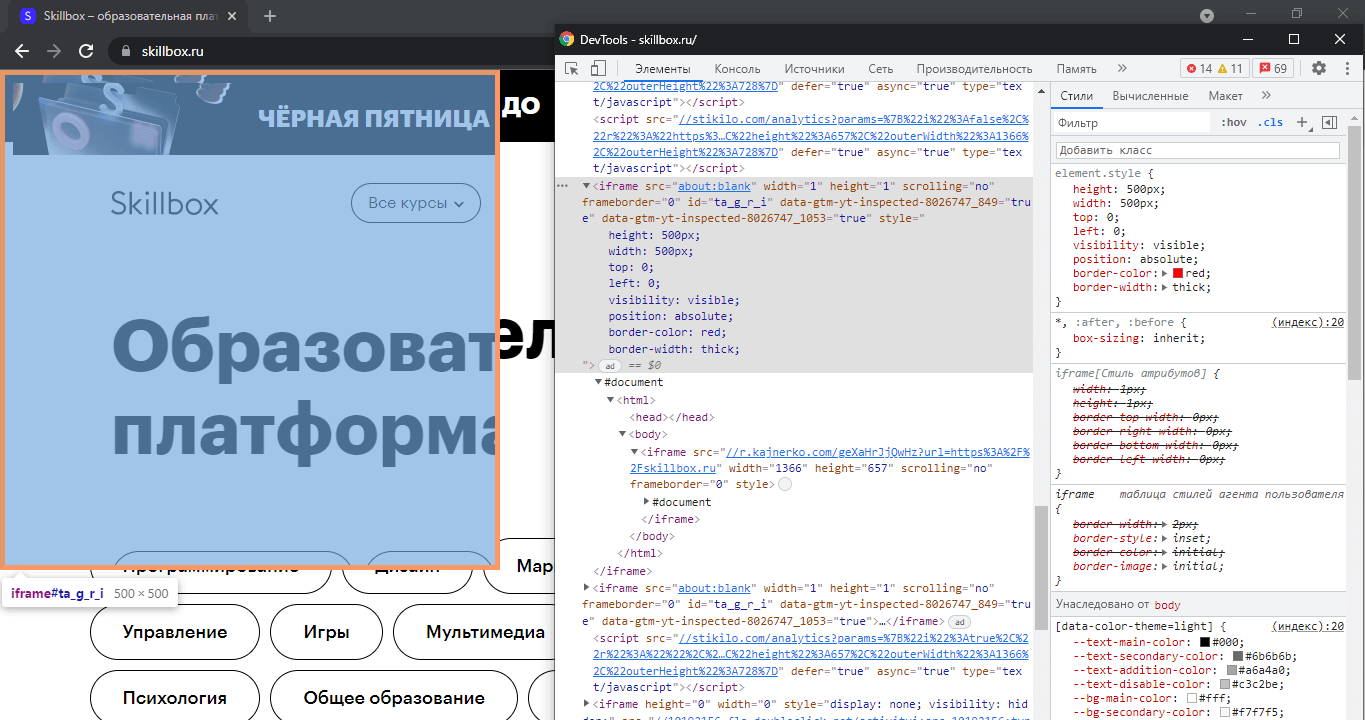

Мы перешли на один из популярных сайтов онлайн-образования из органической выдачи Google и с помощью инструментов браузера нашли в коде страницы скрипт. Внутри него расположен код, который выполняет несколько операций: сбор данных о наличии антифрод-систем, чистка кук, маскировка перед расширениями крупных кэшбек-сервисов и так далее. Нас интересует одна из них — открытие невидимого iframe по выделенной на скрине ссылке:

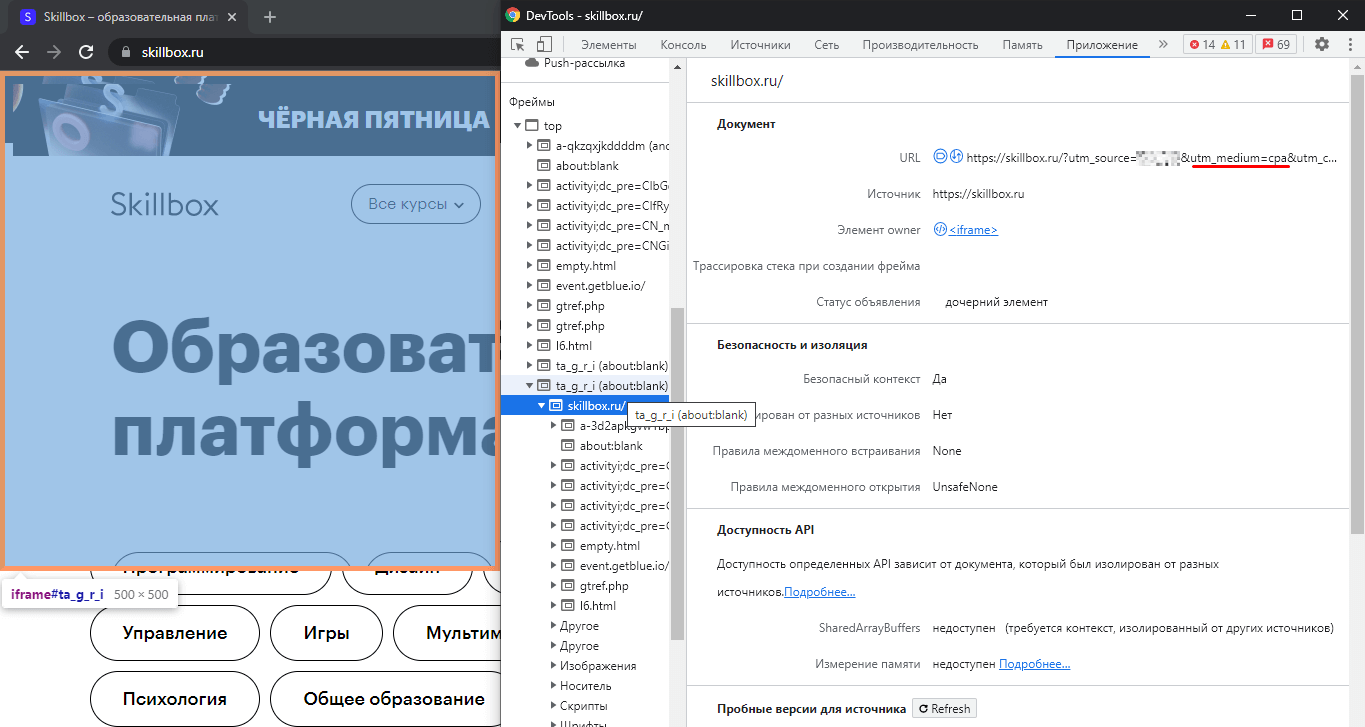

Iframe по этой ссылке открывается внутри другого, чьи свойства маскируют этот элемент на странице — совершенно незаметный для пользователя размер 1×1. Консоль разработчика позволяет вручную править текущее отображение html-страницы. Мы немного подкрутили свойства интересующего нас элемента и вуаля — делаем этот iframe видимым. Оказывается, за ним скрывается такой же сайт этого рекламодателя!

Разбираясь детальнее в свойствах элемента, выясняем, что url не совпадает с тем, по которому мы перешли первоначально, плюс в нём присутствуют партнёрские utm-метки. То же самое во вкладке «Сеть»: через серию редиректов открывается партнёрская ссылка.

Таким образом, первоначально бесплатный трафик превращается в платный, так как скрипт «перетирает» куки-файлы.

Иногда в элементе iframe открывается сайт другого рекламодателя, на котором может даже не быть такого кода. Поэтому отсутствие фродового скрипта на сайте, увы, не гарантирует отсутствие мошеннических действий.

Как прячут фрод

Мы часто проверяем сайты без интеграции собственных антифрод-решений, используя наработанную базу и опыт. В нашем распоряжении много внешних инструментов: поисковые роботы и различные данные пользователей.

Фродовый кейс, который был рассмотрен выше, не требует специальных технических средств, но не каждый органический переход будет приводить к открытию партнёрского iframe. Мошенники стараются заметать следы, поэтому действуют точечно, а именно:

-

Проверяют в коде страниц наличие HTTP referer, без которых фрод-скрипт становится пустым, и определить мошенничество крайне сложно.

-

Проверяют на странице наличие кода антифрод-систем. Если такой код появляется, то мошенники начинают тщательнее собирать данные, чтобы не выдать себя. С гордостью подчеркнём, что в случае подключения нашего мониторинга остановка фродового трафика происходит автоматически.

-

Собирают подробную статистику сайта, чтобы сделать место фродового клика как можно ближе к конверсионной форме.

-

Настраивают фродовый клик с определённой частотой: чаще всего один раз в день на уникальный ip и id пользователя.

-

Анализируют общий трафик сайта и подгоняют мошеннический трафик в рамки определённого процента — скорее всего, чтобы не «съедать» другие рекламные каналы и не вызывать тем самым подозрения. Так, например, они стараются не «перетирать» трафик при наличии расширений кэшбек-сервисов из-за возможных жалоб пользователей.

Как этот мошеннический скрипт появился на сайте

Предположим, что скрипт и ссылка раньше не были фродовыми. Скрипт мог использоваться для ретаргетинга, а ссылка выполняла функцию тизерного баннера.

Возможно, владелец скрипта со временем понял, что нет смысла тратиться на тизерную рекламу, когда можно вести пользователя напрямую, пусть и без его согласия. Для CPA-сетей это так и осталось «ретаргетинговыми» скриптами проверенных и крупных вебмастеров. Партнёр без колебаний размещает их на сайте клиента.

Выводы

-

При желании найти фрод-скрипты может любой программист или аналитик без использования специальных средств.

-

Мошенники уверены в своей безнаказанности, поэтому особо не прячутся.

-

Не во всём CPA-сети хороши: зачастую именно с их помощью вебмастеры размещают фрод-скрипты на сайтах рекламодателей.

-

Даже чистые сайты страдают от фрода за счёт трафика, который приходит с мошеннических скриптов.

-

К сожалению, почти всегда мошенники не ограничиваются фродом через скрипты, и на сайте можно обнаружить более 5 типов нарушений. Если вы не хотите нагружать программиста монотонной ручной работой, поручите мониторинг профессионалам.

Дочитал до конца и хочу чеклист по распознаванию фрода!

Обновлено 1.12.2021. После выхода публикации к нам стали обращаться компании с требованием убрать некоторую информацию со скриншотов. У нас нет задачи дискредитировать конкретных поставщиков трафика. Зато у вас появился очередной повод задуматься о верификации партнёров. Доверяй, но проверяй.